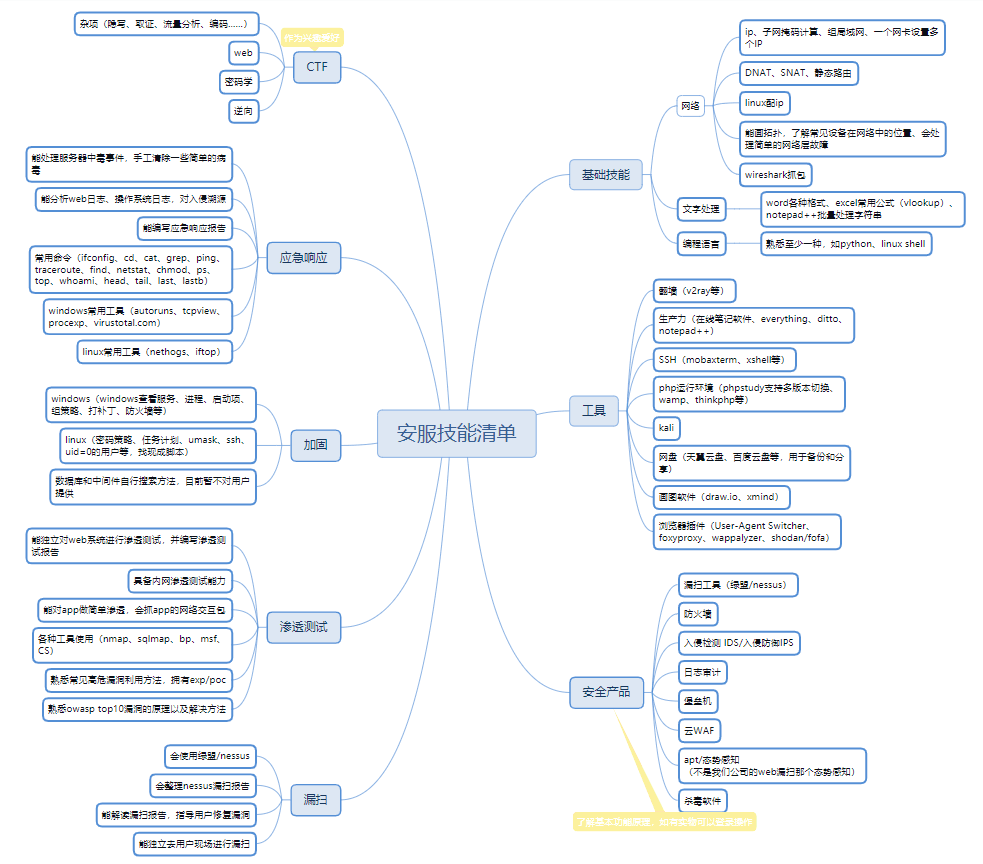

目录

(一)基础网络必备技能

(二)常见工具的使用

(三)渗透测试技能

(四)漏扫技能(报告,修复,独立支撑能力)

(五)应急响应

(六)安全加固

(七)对于安全产品的理解

(八)CTF、靶机学习,漏洞挖掘等

0x01 技能知识点详解

(一)基础网络必备技能

1、ip、子网掩码计算、组局域网、一个网卡设置多个IP

2、SNAT与DNAT

- SNAT:修改请求报文的源地址,用于局域网访问互联网

- DNAT:修改请求报文的目标地址,用于互联网访问局域网

#DNAT

iptables -t nat -A PREROUTING -d 172.18.0.107 -p tcp --dport=80 -j DNAT --to-destination 192.168.25.106:8000

#SNAT

iptables -t nat -A POSTROUTING -s 192.168.25.0/24 -j SNAT --to-source 172.18.0.103、静态路由:

静态路由主要应用在小型网络中,三层交换机或者路由器组网的设备台数有限,总的网络路由数量有限,维护的工作量可控,此时就可以考虑采用静态路由;或者是网络设备不支持一些动态路由协议比如RIP,OSPF时只能采用静态路由;

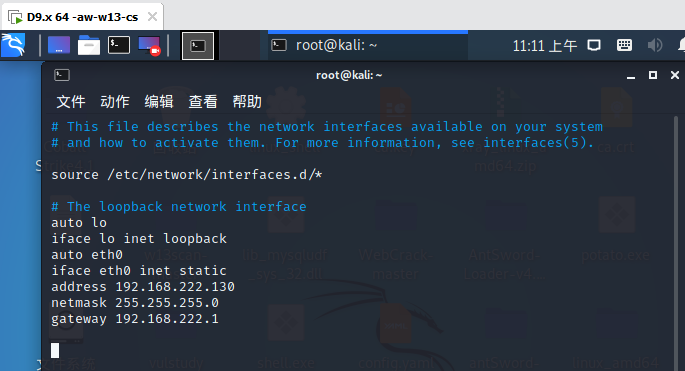

4、linux配置IP:kali

vim /etc/network/interfaces

auto eth0

#静态设置ip

iface eth0 inet static /若dhcp则自动分配,下面即不需要,看清楚网卡与单词拼写

#设置ip地址

address 192.168.222.130

#设置子网掩码

netmask 255.255.255.0

#设置网关

gateway 192.168.222.1

#重启

reboot

#重启服务

systemctl restart networking

临时配置IP,重启后不生效

ifconfig eth0 192.168.222.130/24 #配置临时ip

route add default gw 192.168.222.1 #配置默认路由

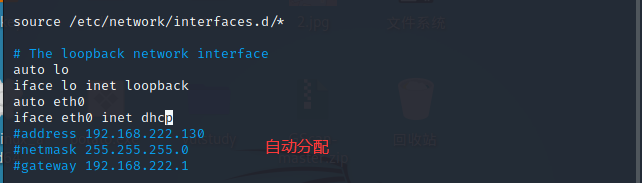

收到配置IP

自动分配IP

5、了解常见设备在网络中的位置、能画拓扑,会处理简单的网络层故障

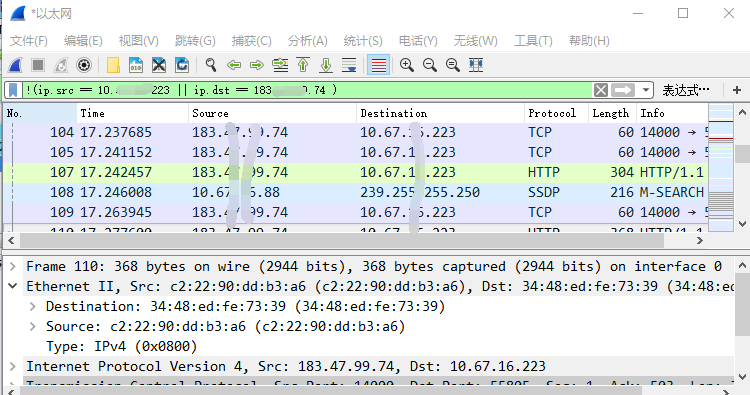

6、wireshark抓包的使用:

命令汇总:

(1) MAC地址过滤

eth.addr==20:dc:e6:f3:78:cc

eth.src==20:dc:e6:f3:78:cc

eth.dst==20:dc:e6:f3:78:cc

(2)P地址过滤

ip.addr==192.168.1.1 //根据IP地址筛选,包括源ip或者目的IP

ip.src==192.168.1.1 //根据源IP地址筛选

ip.dst==192.168.1.1 //根据目的IP地址筛选

(3)端口过滤

tcp.port==80 //根据TCP端口筛选数据包,包括源端口或者目的端口

tcp.dstport==80 //根据目的TCP端口筛选数据包。

tcp.srcport==80 //根据源TCP端口筛选数据包。

udp.port==4010 //根据UDP端口筛选数据包,包括源端口或者目的端口

udp.srcport==4010 //根据源UDP端口筛选数据包。

udp.dstport==4010 //根据目的UDP端口筛选数据包。

(4)协议过滤

常见协议:

udp

tcp

arp

icmp

smtp

pop

dns

ip

ssl

http

ftp

telnet

ssh

rdp

rip

ospf

(5)数据包过滤

http.request.method==GET

http.request.method==POST

//筛选出http协议采用get/post方式的数据包。注意GET一定要写成大写,否则筛选不出来的。

(6)逻辑运算

|| //逻辑或

&& //逻辑与

! //逻辑非

逻辑运算过滤

7、文字处理能力

包括但不限于

1.word各种格式:

2.excel常用公式(vlookup):

VLOOKUP(lookup_value, table_array, col_index_num, [range_lookup])。

表述就是VLOOKUP(查找值,查找范围,查找列数,精确匹配或者近似匹配)

例如:VLOOKUP(H3,$A$3:$F$19,5,FALSE)

通常建议使用FALSE作为精准查找,其他可能会有意想不到的结果

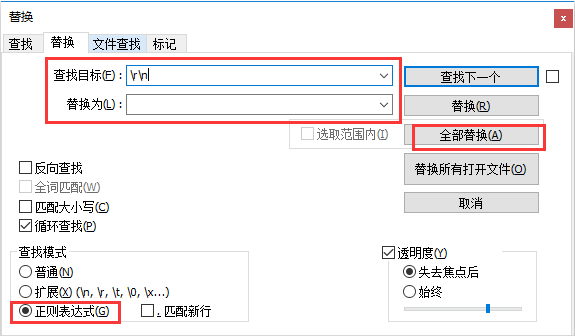

3.notepad++批量处理字符串:各种功能通常需要用到正则等

8、至少熟悉一种编程语言:

通常为Python,JAVA,GO等

(二)常见必备工具的使用

1.科学上网:

v2ray等,这里不作赘述,有好用的师傅踢我一脚/狗头

2.在线生产力:

作为一名安全服务,吃饭的家伙随时需要带在手上,说不定客户半夜就有需求,也不得不从啊,毕竟甲方爸爸不是白叫的

在线笔记本,

everything万能查找:https://www.voidtools.com/zh-cn/downloads/

notepad++(支持多种语言查看):https://www.aliyundrive.com/s/HMKr35RTN3x

ditto(多功能粘贴板):https://pc.qq.com/detail/11/detail_24411.html

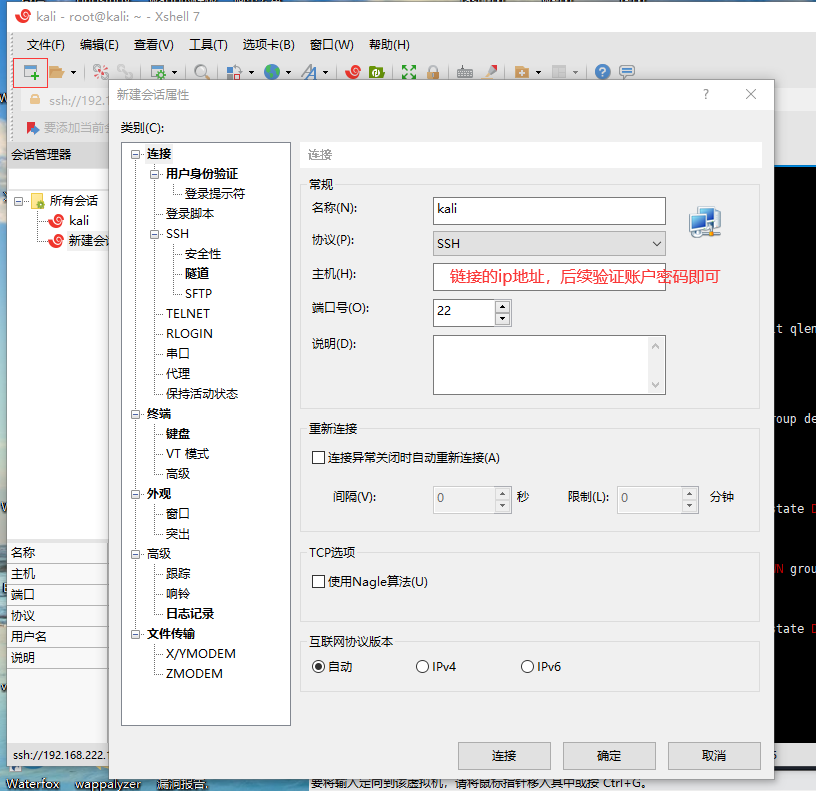

3.SSH的使用

(xshell(xftp传输工具),mobaxterm等):

xshell下载地址:「Xshell-7.exe」https://www.aliyundrive.com/s/pPCfivHPdZT

xshell的使用:

4.php运行环境的使用:

phpstudy支持多版本切换、wamp、thinkphp等)

小皮面板下载:https://www.xp.cn/

wamp自行百度即可

5.kali

渗透测试利器,集成化了很多测试工具

6.网盘

(天翼云盘、百度云盘等,用于备份和分享)

7.制图软件

推荐Xmind下载地址 :https://www.aliyundrive.com/s/FVgE6vBHrDL

8.浏览器插件的使用

Chrome用户代理切换插件:User-Agent Switcher

可以安装在谷歌浏览器上使用火狐代理:FoxyProxy

指纹识别插件:wappalyzer

fofa、shodan等

(三)、渗透测试技能

1.能独立对web系统进行渗透测试,并编写渗透测试报告

一般安服渗透测试大多是授权的情况下,使用自动化测试

然后就是写报告写报告,漏洞复现之类的

2.具备内网渗透的常识,涉及到后渗透的横向移动,权限提升以及权限维持的知识点

3.能对app进行简单的渗透,能够进行app交互抓包

这里提及一下,一般app渗透主题方向都是app转向web,这里面也就是涉及到信息收集的部分,app的交互抓包通常需要下载一个模拟器例如雷电模拟器,在模拟器中将流量代理转发到本机IP本机bur代理抓包既可

4.各种渗透工具的使用:(nmap、sqlmap、bp、msf、CS)

nmap常见使用参数:

-sS:syn半开扫描,隐蔽性强

-sY:全开扫描,比较准确

-sT:会大量记录日志,慎用

-sP:主机存活才会扫描的ping扫描

-sA:高级扫描,穿透防火墙规则过滤

-sV:版本探针扫描

-Pn:被禁ping扫描方法

-A:全面扫描

(四)、漏扫技能(报告,修复,独立支撑能力)

作为一名安全服务,这应该是做的最多的活了,漏扫写报告,漏洞复现,漏洞修复建议等

1.会使用专业的漏扫工具

行内的漏扫同意衡量标准:绿盟漏扫arsa、及其其他的awvs,xray,nesus等2.能够使用整理漏扫的报告,排查误报,测试结果报告汇总,这里会有公司的 模板报告3.能够整理模板,指导服务的客户修复漏洞,给出建议等

4.能够独立支撑整个漏扫的工作流程,前段时间由于大哥带,后面熟练了需要具备独立漏扫输出报告以及知道修复建议等

(五)、应急响应

1.能够简单的处理一些应急时间,并且能够清除病毒等

2.能够分析web日志,操作系统日志,溯源攻击信息

3.文字功底,编写应急响应报告

4.Linux常见实用的命令:

ifconfig,cd,cat,ls,grep筛选,find查找,ping,traceroute(数据包监测),netstat(网络信息),chmod,ps进程,top任务管理器,whoami,head/tail查看文件指定行内容,last/lastb登录成功失败情况,history历史命令……

5.windows常用工具:

autoruns(开机启动项管理工具)

tcpview(端口线程探测)

procexp(后台进程程序删除监控)

virustotal.com(文件url病毒检测)

6.linux常用工具:

nethogs(流量监控)

iftop(流量检测)

(六)、安全加固

1.windows(windows查看服务、进程、启动项、组策略、打补丁、防火墙等)

2.linux(密码策略、任务计划、umask、ssh、uid=0的用户等,找现成脚本)

3.数据库和中间件加固

(七)、对于安全产品的理解

安全行业,安全产品是必不可少的部分,作为一名安服应该了解各种网络层面的安全设备,例如waf,堡垒机,漏扫,蜜罐,态势感知,防火墙商用产品等等,作为自己厂商的安服人员,更应该熟悉设备,已便更好的为客户服务。

(八)、CTF爱好,靶机学习,漏洞挖掘

CTF可以作为熟悉漏洞学习的一种方式,

来源: 我就是告白

文章作者: Hsy.Sec

原文链接: http://www.kxsy.work/2022/02/12/wang-luo-an-quan-an-quan-fu-wu-gong-cheng-shi-ji-neng-shou-ce-xiang-xi-zong-jie/

本文章著作权归作者所有,侵删

本文链接:http://www.yunweipai.com/43037.html