网络安全专家,不是你认为的那种搞破坏的“黑客”。网络安全专家,即 “ethical hackers”,是一群专门模拟网络安全专家攻击,帮助客户了解自己网络的弱点,并为客户提出改进建议的网络安全专家。

网络安全专家在工作中,通常会使用哪些工具和软件?今天我们来看看 10 个网络安全专家最常用的软件工具分别是哪些。

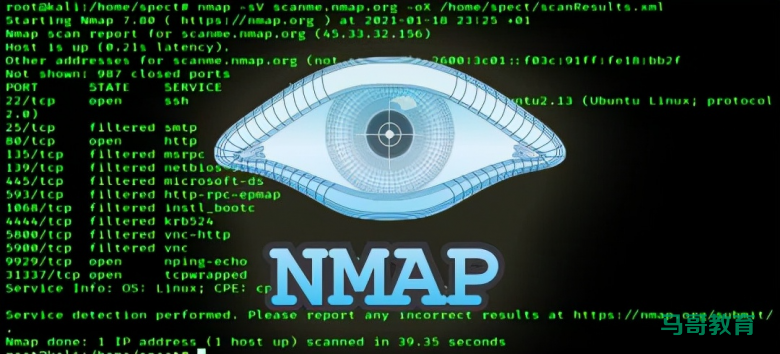

1. Nmap (Network Mapper) 网络映射器

Nmap 用于端口扫描,网络安全专家攻击的阶段之一,是有史以来最好的网络安全专家工具。它主要是一个命令行工具,后来被开发基于 Linux 或 Unix 的操作系统,现在可以使用 Windows 版本的 Nmap。

Nmap 基本上是一个网络安全映射器,能够发现网络上的服务和主机,从而创建网络映射。该软件提供了多种功能,可帮助探测计算机网络、主机发现以及检测操作系统,它还提供了高级漏洞检测,可以在扫描时适应网络条件,例如拥塞和延迟。

其特点包括:

• 为 Windows、Linux 和 Mac OS X 提供二进制包

• 包含数据传输、重定向和调试工具

• 结果和 GUI 查看器

2. Nessus

Nessus 是世界上最著名的漏洞扫描程序,由 Tenable Network Security 设计,它是免费的,很适合初创资金紧张的企业使用。

Nessus 可以检测以下漏洞:

- 未打补丁的服务和错误配置

- 弱密码——默认和常用

- 各种系统漏洞

3. Nikto

Nikto 是一种网络扫描仪,它扫描和测试多个网络服务器,以识别过时的软件、危险的 CGI 或文件以及其他问题。

它通过捕获接收到的 cookie 运行指定服务器并执行通用的检查和打印,而且它开源哦。

以下是 Nikto 的一些主要功能:

- 开源工具

- 检查 Web 服务器并识别超过 6400 个具有潜在危险的 CGI 或文件

- 检查服务器是否存在过时版本以及特定于版本的问题

- 检查插件和错误配置的文件

- 识别不安全的程序和文件

4. Kismet

这是用于测试无线网络和无线局域网或驾驶攻击的最佳工具。它在数据流量的帮助下被动识别网络,收集数据包并检测非信标和隐藏网络。

Kismet 基本上是一个嗅探器和无线网络检测器,可与其他无线网卡配合使用并支持原始监控模式。

Kismet 的基本功能包括:

• 在 Linux 操作系统上运行

• 有时适用于 Windows

5. NetStumbler

这也是一种网络安全专家工具,适用于基于 Windows 的操作系统。它能够检测 IEEE 902.11g、802 和 802.11b 网络。

NetStumbler 具有以下用途:

- 识别 AP(接入点)网络配置

- 查找干扰原因

- 访问接收到的信号

- 检测未经授权的接入点

6. Acunetix

这是完全自动化的网络安全工具,可以检测和报告超过 4500 个 Web 漏洞,包括 XSS 和 SQL 注入的每个变种。Acunetix 完全支持 JavaScript、HTML5 和单页应用程序,因此你可以审计复杂的经过身份验证的应用程序。

基本功能包括:

• 综合视图

• 将扫描仪结果集成到其他平台和工具中

• 根据数据对风险进行优先排序

7. Netsparker 网络火花

如果您想要一个模仿网络安全专家工作方式的工具,那非 Netsparker 莫属。该工具可识别 Web API 和 Web 应用程序中的漏洞,例如跨站点脚本和 SQL 注入。

特点包括:

• 作为在线服务或 Windows 软件提供

• 对已识别漏洞进行独特验证,证实漏洞是真实的,而非误报

• 无需手动验证,节省时间

8. Intruder

Intruder 是完全自动化的扫描程序,可搜索网络安全漏洞、解释发现的风险并帮助解决这些问题。Intruder 承担了漏洞管理中的大部分繁重工作,并提供了 9000 多项安全检查。

其特点包括:

• 识别缺少的补丁、错误配置和常见的 Web 应用程序问题

• 与 Slack、Jira 和主要云提供商集成

• 根据上下文确定结果的优先级

• 主动扫描系统以查找最新漏洞

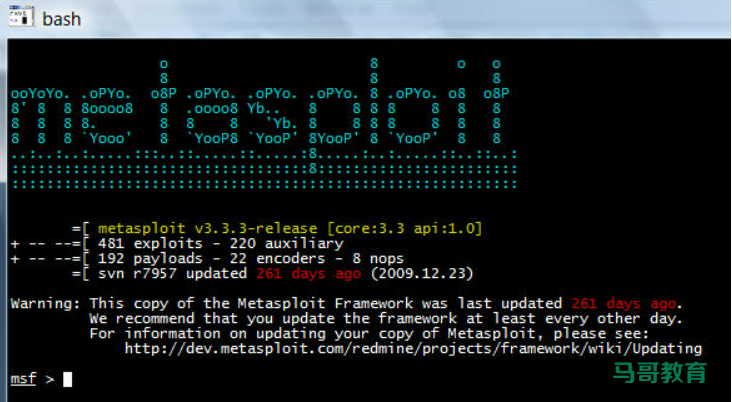

9. Metasploit

Metasploit 本身是开源的,但专业版 Metasploit Pro 则需要付费购买,有 14 天的免费试用期。Metasploit 面向渗透测试,网络安全专家可针对远程目标开发和执行漏洞利用代码。

特点包括:

• 跨平台支持

• 是查找安全漏洞的理想选择

• 非常适合创建规避和反取证工具

原文:https://blog.csdn.net/simplilearnCN/article/details/123284389

版权申明:内容来源网络,版权归原创者所有。除非无法确认,都会标明作者及出处,如有侵权,烦请告知,我们会立即删除并致歉!

本文链接:http://www.yunweipai.com/42412.html